Wiederholungsangriff wird auch als Wiederholungsangriff bezeichnet. Dies ist eine Netzwerkangriffsmethode, bei der der Angreifer gültige Kommunikation zwischen zwei Parteien aufzeichnet und wiederverwendet, um betrügerische Aktionen auszuführen.

Was ist Wiederholungsangriff? Wie man es effektiv vorbilder 1 verhindern 1

Was ist Wiederholungsangriff? Wie man es effektiv vorbilder 1 verhindern 1

Replay ist eine anspruchsvolle Angriffstechnik, die Einzelpersonen und Unternehmen ernsthafte Schäden verursachen kann. Dieser Artikel vonTippsSie helfen Ihnen zu verstehen, was Wiederholungsangriff ist, wie er funktioniert, und Methoden, um diesen gefährlichen Angriff zu verhindern.

Was ist Wiederholungsangriff?

Wiederholungsangriff wird auch als Wiederholungsangriff bezeichnet. Dies ist eine Cyber -Angriffsmethode, bei der der Angreifer gültige Kommunikation zwischen zwei Parteien aufzeichnet und wiederverwendet, um betrügerische Aktionen auszuführen. Das Ziel dieses Angriffs ist es normalerweise, die Identität des Opfers auszugeben und nicht autorisierte Aktionen auf den Systemen auszuführen, ohne den Hauptsicherheitsmechanismus umgehen zu müssen.

Wiederholungsangriffe sind in elektronischen Kommunikationsprotokollen häufig. Angreifer können diese Informationen problemlos aus dem Netzwerk sammeln und sie dann wiederverwenden, um Angriffe durchzuführen, wodurch Benutzer und Unternehmen Schäden verursachen.

Wie die Wiederholungsangriff funktioniert

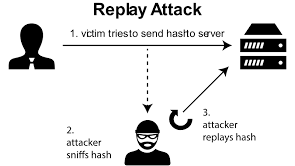

Sobald wir verstanden haben, wie Wiederholungsangriffe funktionieren, können wir effektive Möglichkeiten finden, um sie zu verhindern. Dieser Angriffsprozess findet normalerweise in drei Hauptschritten statt:

Was ist Wiederholungsangriff? Wie man es effektiv vorbildert 2 verhindern

Was ist Wiederholungsangriff? Wie man es effektiv vorbildert 2 verhindern

Wie die Wiederholungsangriff funktioniert

Schritt 1: Daten sammeln

In diesem Stadium versucht der Angreifer, Daten aus Kommunikationssitzungen zwischen dem Benutzer und dem System zu sammeln, das er infiltrieren möchte, indem sie die Netzwerküberwachungssoftware verwenden oder Verbindungen abhören.

Schritt 2: Kopien machen und gesammelte Daten wiederverwenden

In diesem Schritt erstellt der Angreifer eine Kopie der gesammelten Informationen. Diese Kopie ist den ursprünglichen Informationen sehr ähnlich, damit sie das Zielsystem täuschen kann.

Schritt 3: Datenreplay -Angriff

Die letzte Phase in diesem Angriffsprozess besteht darin, die kopierten Daten wiederzugeben. Der Angreifer sendet diese Informationen an das Zielsystem, als ob es von einem legitimen Benutzer stammt. Wenn das System nicht zwischen legitimen und gefälschten Informationen unterscheiden kann, kann der Angreifer sein Ziel erreichen.

Arten von Wiederholungsangriffen

Es gibt viele verschiedene Arten von Wiederholungsangriffen mit jeweils eigenen Eigenschaften und Ausführungstechniken. Hier sind einige gängige Arten von Wiederholungsangriffen:

- Sitzung Wiederholung: Der Angreifer übernimmt die Kontrolle über die Sitzung und kann Aktionen auf dem Konto des Opfers ausführen, ohne Anmeldeinformationen eingeben zu müssen.

- Protokoll -Wiederholung:Die Protokollreplay ist eine Art Angriff, bei dem sich der Angreifer auf bestimmte Kommunikationsprotokolle konzentriert. Der Angreifer kann zuvor gesendete Anfragen wiederholt, um eine bestimmte Aktion zu fälschen. Diese Art des Angriffs tritt häufig auf, wenn die Protokolle keine guten Sicherheitsmaßnahmen haben.

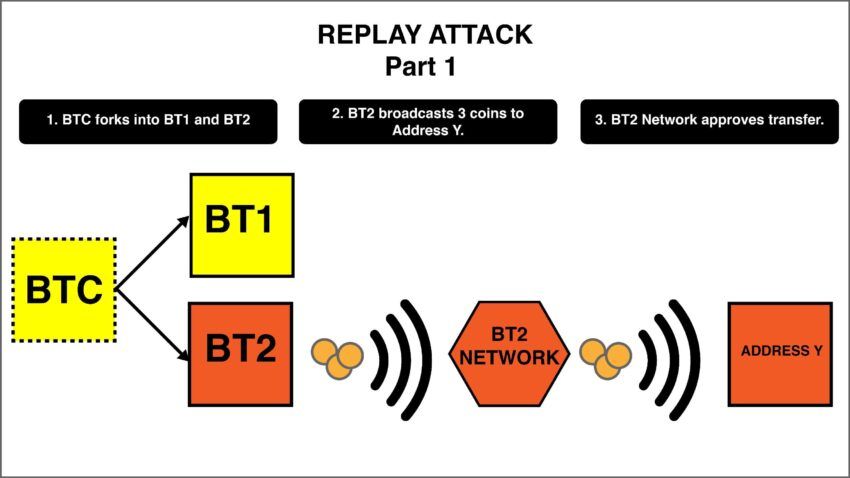

- Transaktions -Wiederholungsangriff:Diese Art von Angriff zielt auf Finanztransaktionen ab, indem Transaktionsanfragen abfangen und wiederholt werden, um nicht autorisierte Transfers oder Zahlungen zu initiieren und die Bank- und E-Commerce-Industrien zu bedrohen.

Systeme, die durch Wiederholungsangriff betroffen sind

Wiederholungsangriffe können viele verschiedene Arten von Systemen beeinflussen. Hier sind einige typische Anwendungen, die Angreifer ausnutzen können.

- Netzwerkprotokolle:Netzwerkprotokolle wie HTTP, FTP, Telnet und DNS sind anfällig für den Wiederholungsangriff. Angreifer können erfasste Pakete wiederholen, um das System zu täuschen und aufdringliche Aktionen auszuführen.

- Elektronische Zahlungssysteme:Finanzinstitute verwenden häufig Transaktions -IDs und Zeitstempel, um sicherzustellen, dass jede Transaktion eindeutig ist und nicht wiederholt werden kann.

- Informationssicherheitssystem:Der Wiederholungsangriff kann die Benutzerauthentifizierung beeinflussen, wenn der Angreifer Authentifizierungsinformationen wiederholt und in das System eindringt.

- Industrial Control Systems und IoT -Geräte:Diese Systeme sind anfällig für Befehls -Wiederholungsangriffe, bei denen ein Angreifer Befehle abhebt und wiederholt, die an ein System oder ein Gerät gesendet werden, um physische Prozesse oder Geräte zu steuern.

Netzwerkprotokoll

Elektronisches Zahlungssystem

Wiederholungsangriffe können sowohl für Verbraucher als auch für Unternehmen zu schwerwiegenden finanziellen Verlusten führen. Wenn Zahlungsinformationen nicht verschlüsselt und authentifiziert werden, können Angreifer die Transaktionsinformationen leicht wiederholen, um Betrug zu begehen.

Informationssicherheitssystem

Zugriffsmanagementsysteme oder sensible Datenbanken sind auch potenzielle Ziele für Wiederholungsangriffe. Angreifer können Authentifizierungsnachrichten wiederverwenden, die von legitimen Benutzern gesendet werden, um auf Ressourcen zuzugreifen, auf die sie nicht zugreifen können. Aus diesem Grund ist die Implementierung von Sicherheitsmaßnahmen wie Verschlüsselung und Authentifizierung äußerst wichtig.

Wie man Wiederholungsangriff verhindern

Hier sind einige wirksame Methoden, um Wiederholungsangriffe zu verhindern

Was ist Wiederholungsangriff? Wie man es effektiv vorbildert 3 verhindern

Was ist Wiederholungsangriff? Wie man es effektiv vorbildert 3 verhindern

Wie man Wiederholungsangriff verhindern

Datenverschlüsselung

Die Datenverschlüsselung hilft sicherzustellen, dass ein Angreifer die Daten erfasst, die sie nicht lesen oder verwenden können. Es ist wesentlich, starke Verschlüsselungsprotokolle wie TLS/SSL für Webverbindungen oder AES für Daten in Ruhe zu verwenden.

Zeitcodierung

Eine andere Methode zur Verhinderung des Wiederholungsangriffs besteht darin, die Zeitcodierung zu verwenden. Jedes Nachrichten- oder Datenpaket enthält einen eindeutigen Zeitstempel. Das Zielsystem überprüft diesmal und lehnt jede Nachricht ab, die nach einem bestimmten Zeitraum wiedergegeben wurde.

Verwenden Sie Anti-Rese-Protokoll

Viele moderne Protokolle wurden mit Anti-Rese-Mechanismen entwickelt, die dazu beitragen, die Möglichkeit von Wiederholungsangriffen zu verringern.

Mit HMAC

HMAC (Hash-basierte Nachrichtenauthentifizierungscode) ist eine Methode zur Authentifizierung von Nachrichten mithilfe einer Hash-Funktion und eines geheimen Schlüssels. Durch die Verwendung von HMAC können beide Parteien die Integrität und Authentizität der Nachricht überprüfen, wodurch das Risiko von Wiederholungsangriffen minimiert wird.

Authentifizierung und Autorisierung

Die Verwendung von Multi-Faktor-Authentifizierungslösungen und das regelmäßige Ändern von Kennwörtern hilft, die Sicherheit zu verbessern und das Angriffsrisiko zu verringern.

Beispiele für reale Welt für Wiederholungsangriffe

Beispiele für Wiederholungsangriffe im wirklichen Leben können uns besser verstehen, wie dieser Angriff funktioniert und seine Folgen.

Wiederholungsangriff im HTTP -Protokoll

Eines der sichtbarsten Beispiele für einen Wiederholungsangriff tritt im HTTP -Protokoll auf. Viele Websites verwenden weiterhin unverschlüsselte HTTP, sodass Angreifer die zwischen dem Benutzer und dem Server ausgetauschten Informationen abfangen können. Wenn ein Benutzer eine Anmeldeanforderung sendet oder andere sensible Aktionen ohne Schutz ausführt, kann der Angreifer die Anforderung abfangen und später wiederholen, um Zugriff zu erhalten.

Wenn ein Angreifer eine zuvor gesendete Authentifizierungsanforderung wiederholt, kann er leicht die Identität eines Benutzers ausgeben und auf persönliche Konten oder vertrauliche Informationen zugreifen.

Wiederholungsangriff im elektronischen Zahlungssystem wiederholen

Ein Bereich, in dem Wiederholungsangriffe schwerwiegende Konsequenzen haben können, sind elektronische Zahlungssysteme. Wenn beispielsweise ein Verbraucher eine Transaktion über eine Online-Banking-Anwendung oder E-Wallet durchführt, kann ein Angreifer diese Informationen nicht ordnungsgemäß verschlüsselt und geschützt werden, um betrügerische Transaktionen vom Konto des Opfers durchzuführen.

Abschließen

Wiederholungsangriff ist eine der unvorhersehbarsten und komplexesten Bedrohungen im Bereich der Cybersicherheit. Mit dem Anstieg elektronischer Zahlungssysteme ist es für Entwickler und Benutzer unabdingbar, zu verstehen, wie sie funktionieren, wie sie funktionieren. Die Implementierung effektiver Sicherheitsmaßnahmen ist ein Weg, um den Schutz der persönlichen Informationen und Vermögenswerte jedes Einzelnen zu maximieren.

4 ★ | 1 Abstimmung