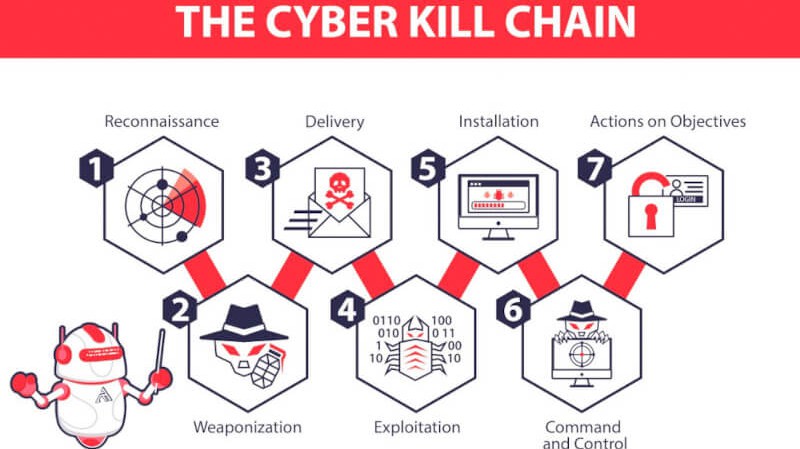

Cyber Kill Chain ist ein von Lockheed Martin entwickeltes Cybersicherheitsmodell, das aus acht Stufen von Informationen zum Sammeln von Angreifern besteht, die Daten stehlen.

Was ist die Cyber -Kill -Kette und seine Stufen des Betriebsbildes 1

Was ist die Cyber -Kill -Kette und seine Stufen des Betriebsbildes 1

Viele Unternehmen verwenden heute Cyber -Kill -Kette, um Cyber -Angriffe zu erkennen und zu verhindern. Wenn Sie auch an diesem Cyber -Sicherheitsmodell interessiert sind und es auf Ihr System anwenden möchten, folgen Sie dem folgenden Artikel vonTipps.

Was ist Cyber -Kill -Kette?

Cyber Kill Chain ist ein Cybersicherheitsmodell, das von Lockheed Martin entwickelt wurde und acht Stufen von der Sammlung von Informationen bis zum Datendiebstahl enthält. Die Cyber -Kill -Kette bietet einen tieferen Einblick in jede Stufe eines Cyber -Angriffs. Sicherheitsexperten werden ein besseres Verständnis der Hacker -Taktiken, -Prozesse und -ansätze erlangen.

Was ist Cyber Kill -Kette und seine Stufen des Betriebs Bild 2

Was ist Cyber Kill -Kette und seine Stufen des Betriebs Bild 2

Was ist Cyber -Kill -Kette?

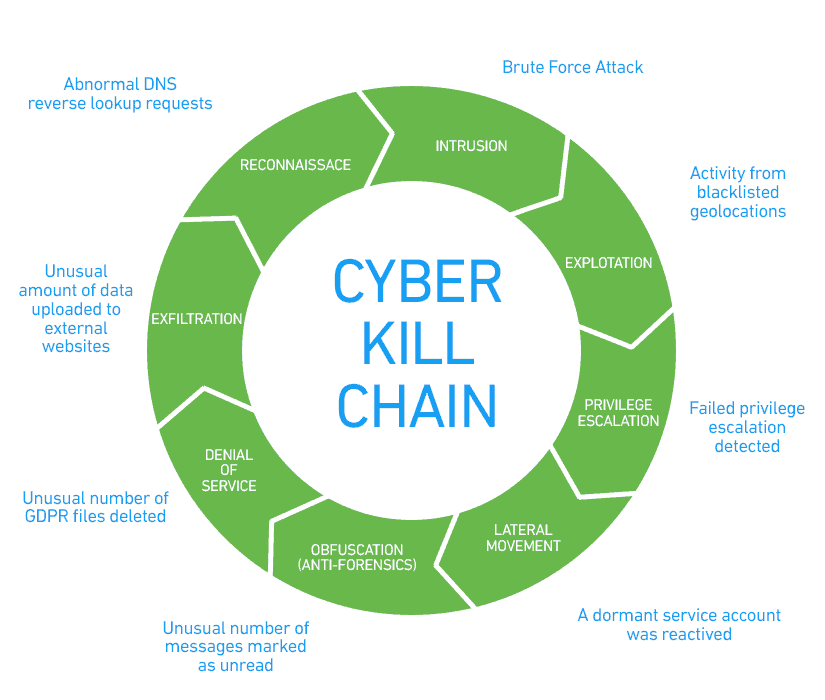

Wie funktioniert die Cyber -Kill -Kette?

Die Cyber -Kill -Kette beschreibt die Abfolge von Schritten, die ein Angreifer normalerweise zur Ausführung eines Cyberangriffs einsetzt. Dieses Modell bietet eine objektive Ansicht. Anstatt einen Angriff als einzelnes, groß angelangtes Ereignis anzusehen, unterteilt die Kill-Kette ihn in Stufen, von der Erfassung von Informationen bis hin zum endgültigen Akt des Diebstahls von Daten oder dem Kompromisse bei einem System.

Durch das Verständnis des Fortschritts eines Cyberangriffs können Sicherheitsexperten Verteidigungen entwerfen und Wege finden, um die Bewegungen von Angreifern so früh wie möglich zu erkennen und zu entgegenzuwirken. Je früher Angriffe gestoppt werden können, desto weniger Schaden wird ein Unternehmen erleiden.

8 Stadien der Cyber -Kill -Kette

Die Cyber -Kill -Kette ist in acht verschiedene Phasen unterteilt, jede Stufe spielt eine wichtige Rolle, diese 8 Stufen sind:

- Aufklärung

- Waffe

- Lieferung

- Ausbeutung

- Installation

- Befehl und Kontrolle

- DOS-Verweigerung des Dienstes

- Exfiltration

Aufklärung

In der Aufklärungsphase sammeln Angreifer Informationen über die Zielorganisation. Sie können automatisierte Scanner verwenden, um Schwachstellen und Schwachstellen zu finden, die ausgenutzt werden können. Angreifer werden versuchen, bestehende Sicherheitssysteme wie Firewalls, Intrusion Prevention Systems und Authentifizierungsmechanismen zu identifizieren und zu untersuchen.

Angreifer können Informationen unter Verwendung von Methoden wie dem Scannen des Systems nach Sicherheitslücken sammeln, gefälschte E -Mails senden, um Opfer dazu zu bringen, Informationen wie Benutzernamen, Kontokennwörter usw. bereitzustellen, desto mehr in dieser Phase gesammelte Informationen ist der Cyber -Angriff wahrscheinlicher, dass der Cyber -Angriff erfolgreich ist.

Waffe

In der Waffenphase, basierend auf den in der vorherigen Phase gesammelten Informationen, erstellt oder modifiziert der Hacker Malware, um die Schwächen des Ziels am besten auszunutzen.

Lieferung

Sobald die Malware erstellt wurde, wird der Hacker versuchen, den Angriff zu starten. Eine der häufigsten Methoden ist die Verwendung von Social Engineering wie Phishing, um Benutzer dazu zu bringen, Informationen zu geben. Hacker können auch durchdringen, indem sie Schwachstellen ausnutzen, die in Stufe 1 entdeckt wurden oder öffentliches WLAN verwenden, da das WLAN hier nicht gut gesichert ist.

Ausbeutung

Sobald die Hacker Zugriff erhalten, nutzen sie ihren Zugriff, sich seitlich vom System zu System zu bewegen. Ihr Ziel ist es, vertrauliche Informationen zu finden, zusätzliche Tools zu installieren, Sicherheitszertifikate zu ändern und neue Skriptdateien für strafrechtliche Zwecke zu erstellen.

Installation

Wenn die Ausbeutungsphase erfolgreich ist, wird der Angreifer Malware installiert. Dies gibt ihnen die Kontrolle über mehr Systeme und Konten.

Befehl und Kontrolle

Sobald die Hacker eine große Anzahl von Systemen übernommen haben, erstellen sie ein Kontrollzentrum, mit dem sie remote arbeiten können. In dieser Phase verwenden sie Verschleierung, um ihre Spuren abzudecken und die Erkennung zu vermeiden. Sie verwenden auch die Verweigerung von Serviceangriffen, um Sicherheitsexperten von ihrem wirklichen Ziel abzulenken.

Aktionen zu Zielen

In diesem Stadium wird der Hacker Schritte unternehmen, um sein Hauptziel zu erreichen, zu dem das Angriff auf die Lieferkette, das Diebstahl von Daten, das Verschlüsseln von Daten oder das Zerstören von Daten gehören kann.

Exfiltration

Während die ursprüngliche Cyber -Kill -Kette von Lockhead Martin aus nur sieben Schritten bestand, haben viele Cybersicherheitsexperten sie nun auf acht Schritte erweitert, um Hacker zu berücksichtigen, die ihre Angriffe monetarisieren, z.

Vorteile des Verständnisses von Cyber -Kill -Kette

Cyber Kill -Kette hilft Cybersicherheitsprofis:

- Identifizieren Sie Bedrohungen in jeder Phase der Cyber -Angriffskette.

- Verhindern

- Schutz privilegierter Konten, Daten und Systeme.

- Patch alte Hardware und Software.

- Schulen Sie die Mitarbeiter, wie Sie Phishing -E -Mails erkennen können.

- Erforschen und reagieren Sie schnell auf horizontale Bewegungen.

- Verhindern Sie anhaltende Cyber -Angriffe.

Abschließen

Die Cyber -Kill -Kette ist ein wichtiges Werkzeug zum Verständnis und zur Bekämpfung von Cyberangriffen. Wenn Sie dieses Modell in die Praxis umsetzen, schützen Sie nicht nur Informationen und digitale Vermögenswerte, sondern verbessert auch die Fähigkeit, auf zukünftige Cyber -Bedrohungen zu reagieren.

4 ★ | 1 Abstimmung